xdaq day5

day5基础入门—系统及数据库等

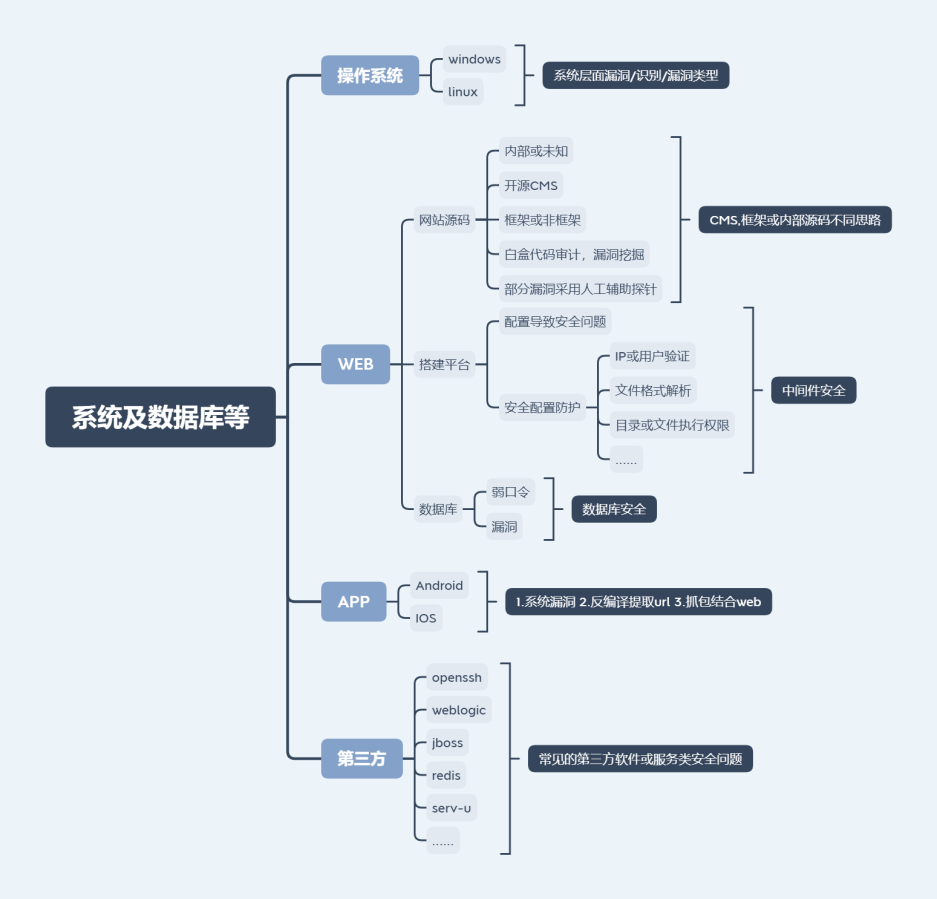

前言:除去搭建平台中间件,网站源码外,容易受到攻击的还有操作系统,数据库,第三方软件平台等,其中此类攻击也能直接影响到WEB或服务器的安全,导致网站或服务器权限的获取

操作系统层面

- 识别操作系统常见方法

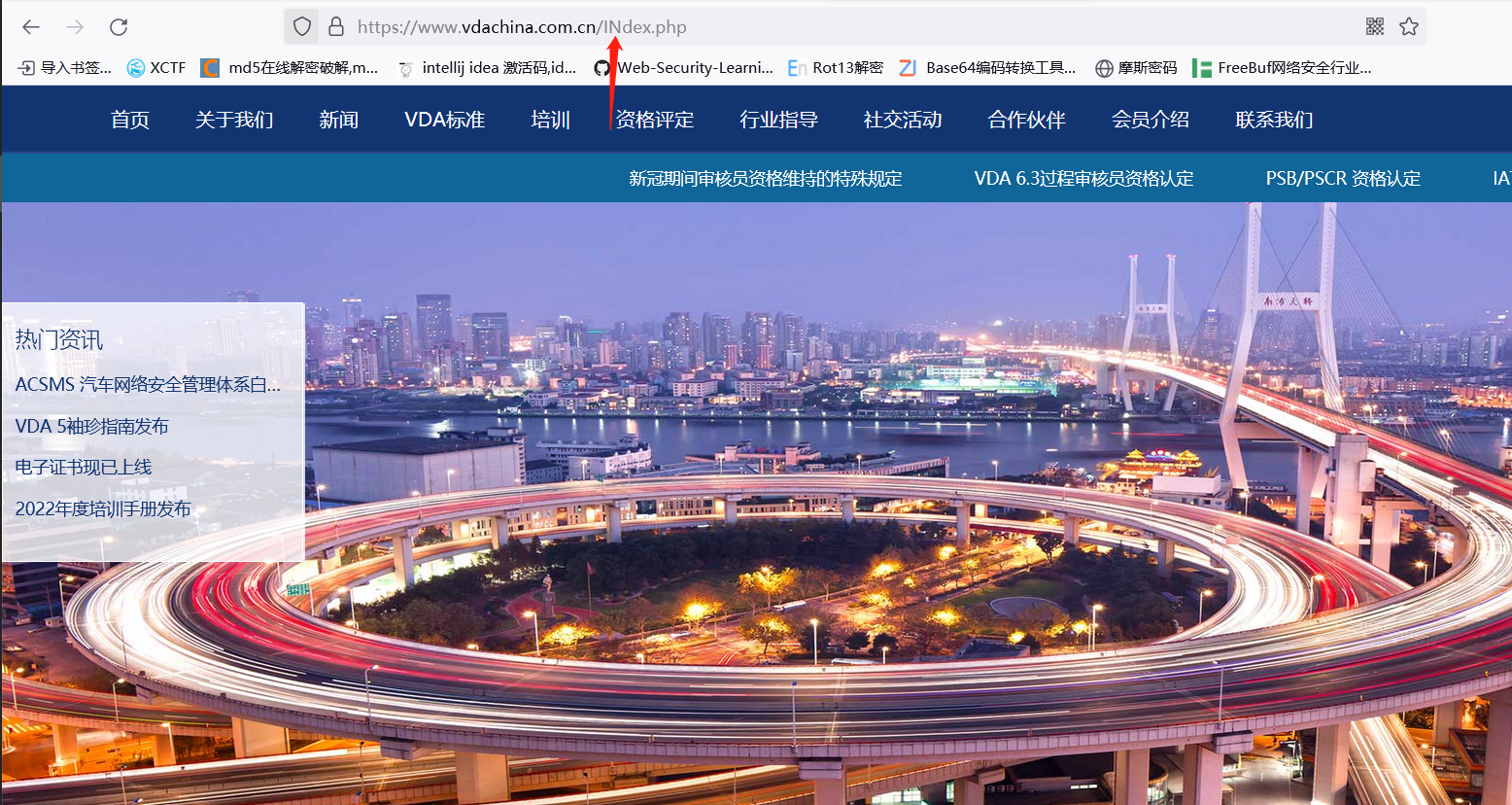

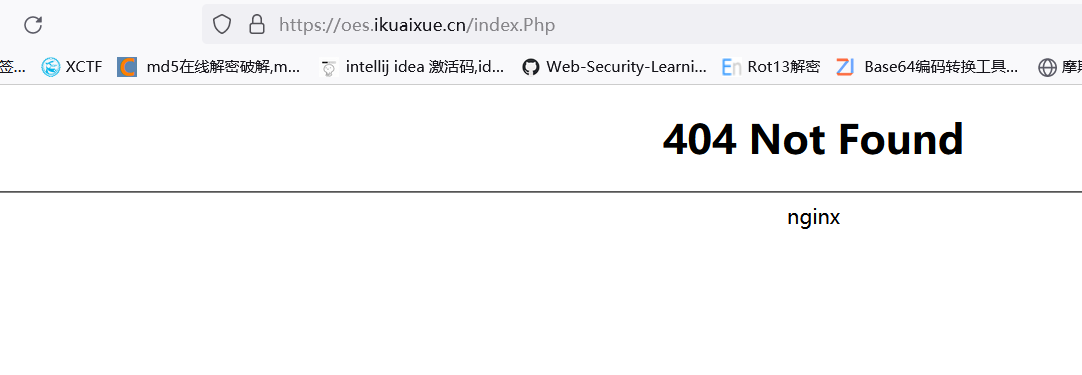

- 通过网站或通过扫描相关软件识别大小写对网页都没有影响,这种情况就可以认定为windows服务器,因为windows服务器不区分大小写

(上图可见改为INdex.php也可以正常访问,所以为windows服务器)

(上图可见改为INdex.Php无法正常访问,所以为linux服务器,且下方有nginx的提示)

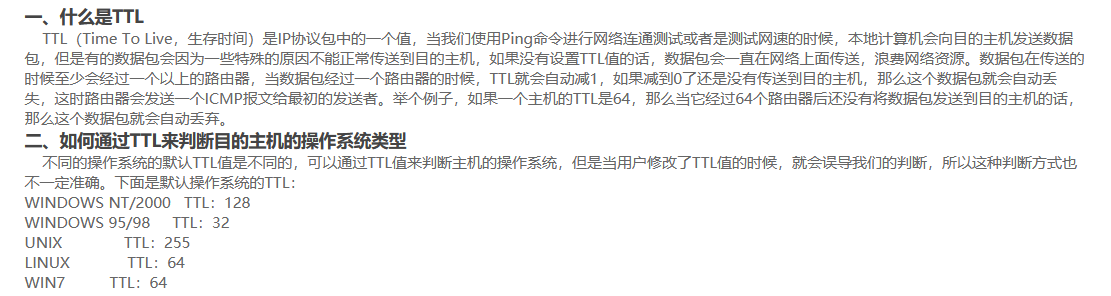

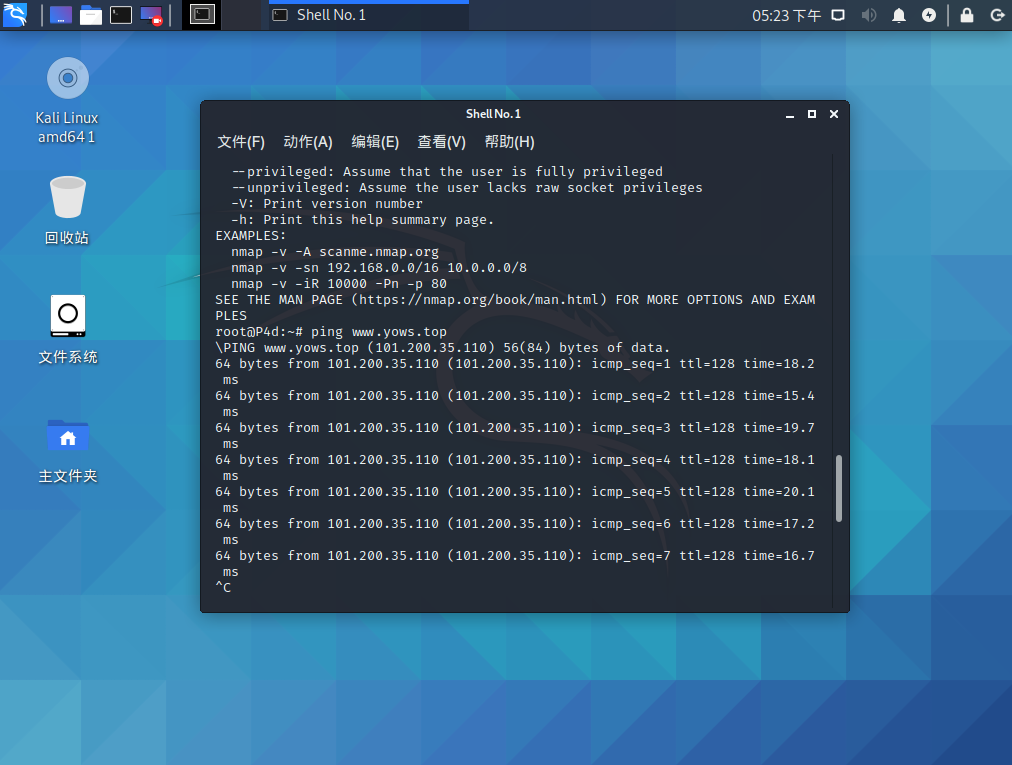

- 通过TTL值来判断服务器系统,如果没有收录该TTL值,则用相邻的值来判断(该方法不太稳定,且为旧知识)

-

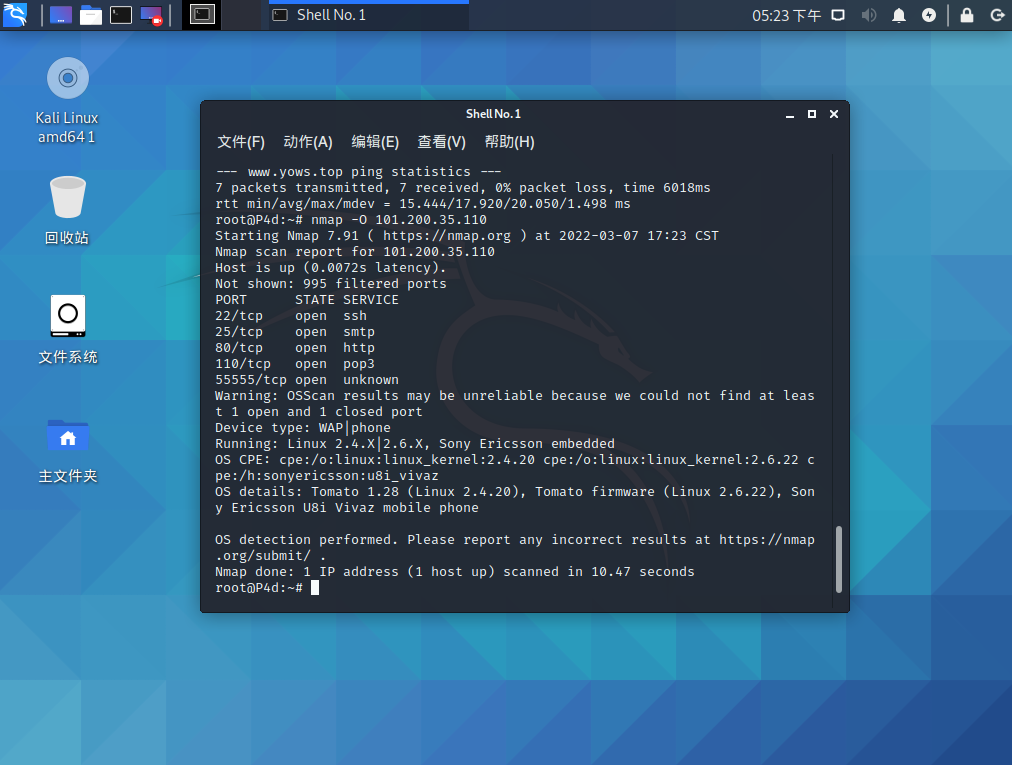

通过nmap来获取服务器系统(可以得到我的服务器系统为linux)

-

两者区别以及识别的意义

网站路径、大小写、文件在两个系统之间的适用性、兼容性

对症下药,判断出是哪种操作系统,从操作系统所支持的漏洞类型下手

-

操作系统层面漏洞类型对应意义

SQL注入:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据,致使非法数据侵入系统

远程代码执行漏洞—MS17-010永恒之蓝

文件上传漏洞:在Web程序中,经常需要用到文件上传的功能。如用户或者管理员上传图片,或者其它文件。如果没有限制上传类型或者限制不严格被绕过,就有可能造成文件上传漏洞。如果上传了可执行文件或者网页脚本,就会导致网站被控制甚至服务器沦陷。复杂一点的情况是配合 Web Server的解析漏洞来获取控制权或结合文件包含漏洞

弱口令漏洞:是指系统登录口令的设置强度不高,容易被攻击者猜到或破解。造成弱口令的主要原因是系统的运维人员、管理人员安全意识不足。常见的弱口令形式包括:系统出厂默认口令没有修改;密码设置过于简单,如口令长度不足,单一使用字母或数字;使用了生日、姓名、电话号码、身份证号码等比较容易被攻击者猜到的信息设置口令;设置的口令属于流行口令库中的流行口令

数据库层面

-

识别数据库类型常见方法

- 小型数据库 Access

- 中型数据库 Mysql

- 大型数据库 Oracle、SQLserver

-

通过网站及操作系统识别(可通过nmap扫描端口号状态)

- asp+Access(windows)

- php+Mysql(linux、windows) 端口:3306

- aspx+mssql (windows) 端口:1433

- jsp+mssql(windows),oracle (linux、windows)端口:1521

- python+mongodb(linux、windows)

-

数据库类型区别及识别意义

数据库的系统不同,内部结构就不同,产生的漏洞也不一样。不同的数据库,攻击方向、漏洞类型及影响都有不同

-

数据库常见漏洞类型及攻击

弱口令:通过弱口令攻击登录到数据库中,得到网站管理员数据信息,登陆网站后台,篡改信息

-

简述数据库层面漏洞影响范围

通过漏洞,进行攻击,也可以获取数据库的相关权限,进行一系列的操作

第三方层面

-

如何判断有哪些第三方平台或软件

常见的第三方:

phpMyAdmin、vsftpd、teamview等

比如phpMyAdmin的判定

- 通过网站扫描其目录来判定,如果网站探测不到,那就通过端口扫描。要多层次判断,不能仅限于端口扫描,根据不同的应用采取不同的方法

- 如果nmap扫描不出来,可能是有第三方防护软件(安全狗)等拦截。还有可能是对方服务部署在内网。

-

简述为什么要识别第三方平台或软件

识别出平台或者软件来找出漏洞,从而进行测试

/* 漏洞演示:5/53:20 C语言:*/